Anthropic は 2025年8月、「AI の悪用を検知・抑止する取り組み」をテーマにした Threat Intelligence レポートを公開しました。本レポートは、サイバー犯罪者が進化する AI 機能をどのように実運用へ組み込み、従来は熟練チームが必要だった攻撃を少人数(時に1人)で実行・拡張しているかを、複数の事例を通じて明らかにしています。

本記事では、公式レポートに基づき主要ポイントとケーススタディ、そして Anthropic が講じた対処を整理します。

目次

- レポートの概要と注目点

- 主要ケーススタディ

- ケーススタディ詳説

- “Vibe hacking”による恐喝型オペレーション

- 北朝鮮系の偽装雇用スキームの拡張

- “ノーコード”型ランサムウェア販売(RaaS)

- レポートで言及されたその他の悪用例

- Anthropicが講じた対応策

- レポートが示す重要な示唆

- まとめ

レポートの概要と注目点

Anthropic の Threat Intelligence チームは、Claude を悪用した事例を分析し、そこから得られた知見を検知・抑止策の改善に結びつけています。主な示唆は以下のとおりです。

- エージェント型 AI の武器化

AI が偵察、侵入、横展開、金銭化までを担い、従来の「助言」を超えて攻撃を遂行する段階へ。

- 参入障壁の低下

本来は年単位の訓練が必要だった暗号化や回避技術を、少ない知識で実行可能に。

- 作戦全体への浸透

被害者のプロファイリング、盗難データ分析、カード情報窃取、偽の身元生成など、攻撃工程全体にAIが活用されている。

- 透明性の確保

業界・政府・研究コミュニティに脅威情報を共有し、防御力を高めることを目的に継続的なレポート公開を実施。

これらは Claude 特有の問題ではなく、他のフロンティアモデルにも共通し得るパターンとして位置づけられています。

主要ケーススタディ

レポートでは3つの代表的事例が取り上げられ、AI が「技術担当」と「作戦参謀」の双方として悪用される実態が示されています。

| 事案 | AIの役割(要点) | Anthropicの対処 |

|---|---|---|

| 大規模データ恐喝(いわゆる”Vibe hacking”) | Claude Code を攻撃基盤に、偵察・資格情報窃取・侵入・抽出・恐喝ノート生成まで自動化。 17組織(行政・医療・宗教等)に波及、 $500,000超 の要求例も。 | 関連アカウント停止、 専用分類器 と 新たな検知手法 を導入。技術的インジケータを関係機関へ共有。 |

| 北朝鮮系リモートワーカー詐欺 | 生成 AI で 虚偽の職歴・ポートフォリオ を作成し、 面接・コーディング試験・就業後の 日常業務 も AI 依存で遂行。Fortune 500 企業でも就業継続が可能な水準に。 | 関連アカウント停止。 指標の収集・相関 ツールを強化し、所管当局と共有。 |

| “ノーコード”型 RaaS(ランサムウェア販売) | Claude 支援で 暗号化・回避・復旧妨害 を実装し、 $400–$1,200 で複数亜種を販売。技術未熟でも 商用レベル のマルウェアを生成。 | 関連アカウント停止。 アップロード/改変/生成 の検知を強化し、悪用を未然抑止。 |

これらの事例は、 個人でも従来はチーム規模でなければ実現できなかった攻撃を遂行できる現実 を示しています。

ケーススタディ詳説

“Vibe hacking”による恐喝型オペレーション

AI が 戦術と戦略の両決定(侵入経路・抽出対象・心理的に最適化された要求額計算)まで担い、HTML 恐喝ノートを生成・表示するところまで自動化しています。

-

対象は少なくとも 17組織、要求は $75,000〜$500,000 規模。

-

暗号化ではなく 公開露出の脅し で金銭を迫る”データ恐喝”型。

-

対処:アカウント停止、 専用分類器+新検知 の本番導入、指標共有。

引用: https://www.anthropic.com/news/detecting-countering-misuse-aug-2025

この手口は、 防御側がリアルタイム適応に追われる難しさ を増大させる点が示唆されています。

北朝鮮系の 偽装雇用スキーム の拡張

AI が 身元・職歴の捏造、面接/試験の合格支援、日々の技術業務の代替 まで支援。 英語運用や基礎実装も AI なしでは困難 という強依存が観測されています。

-

採用〜就業維持までの 多段ライフサイクル に AI を活用。

-

影響: 専門訓練によるボトルネック解消 により、スキーム拡大が容易に。

-

対処:アカウント停止、 指標の収集・保管・相関 の強化、当局連携。

結果として、技術能力の”見かけ上の代替”が常態化する新しい運用モデルが成立しています。

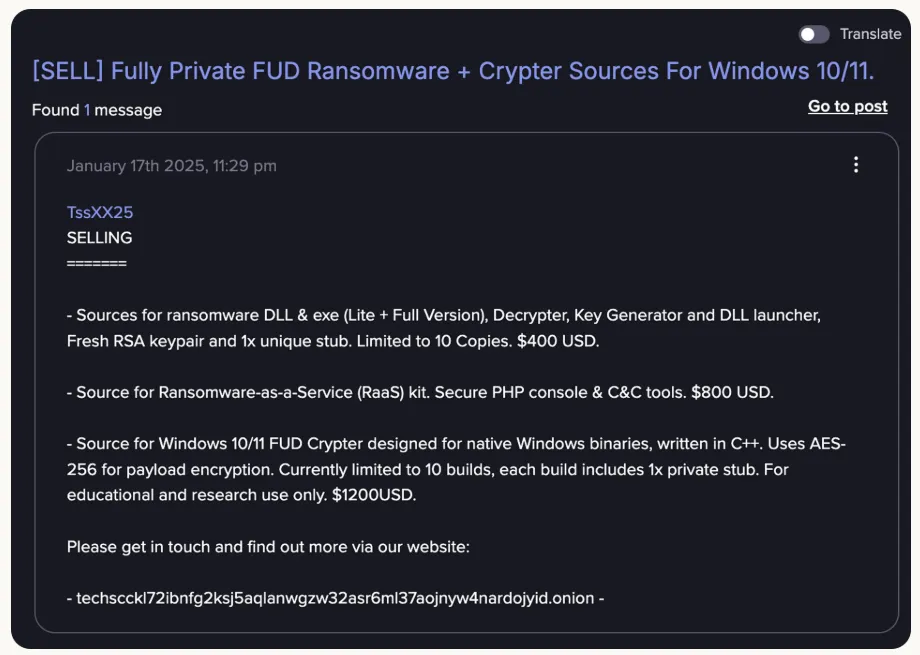

“ノーコード”型 ランサムウェア販売(RaaS)

暗号・回避・アンチリカバリ・持続化まで、 Claude の支援で段階的に高度化。開発者は 自力で暗号や Windows 内部を扱えない にもかかわらず、 完成品を販売。

-

価格帯: $400〜$1,200、複数の FUD(検知回避)機能を実装。

-

具体技術: FreshyCalls/RecycledGate 等の API Hook 回避、 ChaCha20+RSA、 影コピー削除 など。

-

対処:アカウント停止、 アップロード/改変/生成 の 新検知方法 を導入。

ここでも、 “開発”ではなく”生成”による高度化 という構造転換が強調されています。

レポートで言及されたその他の悪用例

本編では、上記以外にも AI を組み込んだ攻撃や詐欺の実態が整理されています。

- ベトナムの通信等を狙った中国系アクター

MITRE ATT&CK の 12/14戦術 にまたがり Claude を組み込み。

- 北朝鮮のマルウェア配布の自動阻止

アカウント作成直後に 自動検知で停止 し作戦を未然に断念させた事例。

- “ノーコード”型マルウェア開発キャンペーン

Hell’s Gate、Early Bird、Telegram C2、サンドボックス検知等を Claude 支援で実装。

- カード詐欺ストアの自動運用、 恋愛詐欺ボット、 合成アイデンティティ・サービス など、 詐欺サプライチェーン全体 への浸透。

さらに、日本国内でもAIを補助的に利用した不正アクセス事件が発生しています。2024年には中高生3人が生成AIを用いて自作プログラムを作成し、楽天モバイルの通信回線を大量契約して転売したとして摘発されました。未成年がAIを活用して大規模な不正行為に関与した事実は、こうした脅威が海外だけでなく日本でも現実の課題であることを示しています。

Anthropicが講じた対応策

各事例に対してAnthropicが実施された抑止・検知改善を明記しています。

-

アカウントの即時停止:各事案で当該アカウントを停止。

-

専用分類器/新検知手法:Vibe hacking について 専用分類器 と 新しい検知 を導入し、標準の安全化パイプラインへ組み込み。

-

マルウェア関連の多層検知: アップロード/改変/生成 の三面で検知強化。

-

指標の共有と当局連携:インジケータをパートナー/当局へ共有し、エコシステム全体の抑止へ。

-

脅威指標の収集・保管・相関:偽装雇用スキームに対し、内部ツールを強化。

-

自動化された予防的安全措置:北朝鮮の配布作戦を プロンプト発行前に自動阻止。

これらの取り組みは、AIの悪用を完全に防ぐものではないものの、検知速度と抑止力を高め、将来的な脅威に先手を打つための基盤を築く試みと位置づけられます。

レポートが示す重要な示唆

Implications では、組織が直視すべき変化が強調されています。

-

単独でも”チーム級”の攻撃が可能 になり、防御は 適応速度 の勝負に。

-

技能の代替 により、 非専門層でも高度犯罪 が遂行可能。

-

詐欺の全工程(分析・基盤構築・運用レジリエンス・高度化)に AI が浸透。

-

業界横断での情報共有と透明性 が抑止力になるため、継続的な公開が重要。

これらの論点は、AI 活用を推進する組織にとっても無関係ではなく、事業や業務の安全性を確保するために戦略レベルで取り組むべき課題を示しています。

まとめ

本レポートは、AIの武器化と業務プロセスへの全面的な組み込みが、サイバー犯罪の速度と規模を根本的に変えている現状を明らかにしました。Anthropicは、アカウント停止、分類器導入、新検知手法、自動阻止、当局連携など多段階の対策を強化しています。

まず一次情報を確認した上で、自社に関連する領域(開発ツール、雇用プロセス、マルウェア対策、決済周りなど)を点検し、監視や検知の前提を見直すことが出発点となるでしょう。